Pulse

Monitor en tiempo real de Proxmox VE, Proxmox Backup Server e infraestructura Docker con alertas y webhooks. Monitoriza la infraestructura híbrida de Proxmox y Docker desde un único panel. Recibe alertas instantáneas cuando los nodos fallan, los contenedores presentan problemas, las copias de seguridad fallan o el almacenamiento se llena. Compatible con correo electrónico, Discord, Slack, Telegram y más.

Enlaces

Pulse/README.md at main · rcourtman/Pulse · GitHub

Requisitos

- Docker instalado siguiendo los pasos de instalar

- Portainer configurado siguiendo los pasos de instalar portainer.

- NGINX Proxy manager siguiendo los pasos de instalar NGINX Proxy Manager. (opcional)

- Traefik configurado siguiendo los pasos de instalar Traefik. (opcional)

Imagen

Repositorio de Docker Hub:

Portainer- Nuevo «stack»

Add a new stack – Portainer Documentation

Web editor

En Portainer «Stack» agregamos nuevo usando el editor WEB pegando el contenido del fichero «docker-compose.yml» y el contenido del fichero de variables

Fichero docker-compose

services:

pulse:

image: rcourtman/pulse:latest

container_name: pulse

restart: unless-stopped

ports:

- 7655:7655

volumes:

- data:/data

networks:

- proxy

volumes:

data:

networks:

proxy:

external: trueEn este punto ya puedes ir a http://my.docker.ip.address:7665

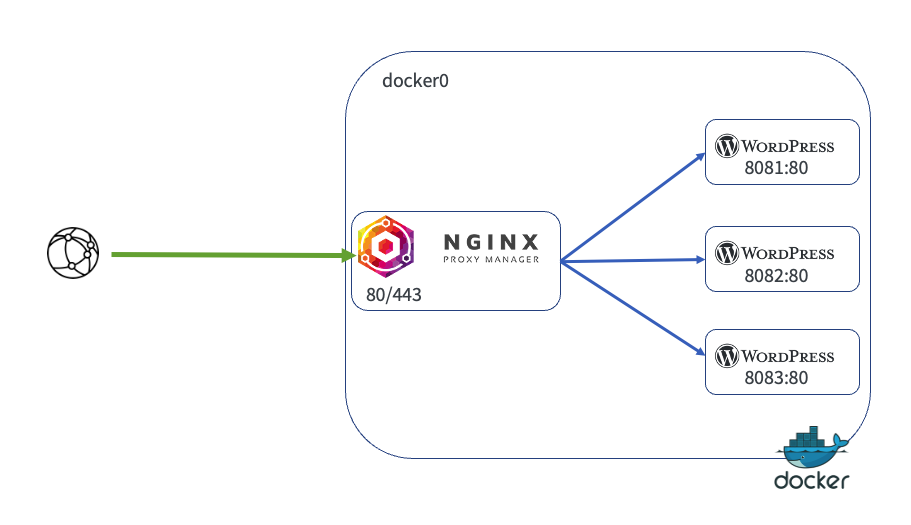

Publicando detrás de un proxy

Crear registro DNS

En el proveedor que aloja el servidor DNS público, crear un registro DNS que resuelva la IP pública que llega al Proxy hacia un nombre del estilo "host.domain.com"

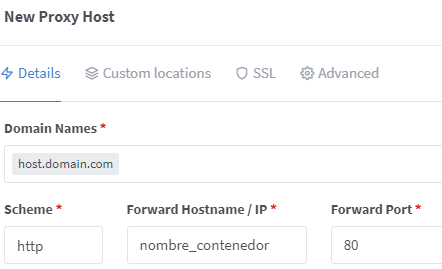

NGINX proxy

Para publicar el contenedor detrás de NGINX proxy, como el stack está en la red proxy solo deberás crear un nuevo host

Crear un nuevo "proxy host"

Añade un nuevo proxy host con el nombre de dominio creado en el paso anterior redirigido hacia el nombre del contenedor y el puerto que use:

Traefik

Para publicar el contenedor detrás del proxy Traefik, deberás añadir al fichero docker-compose.yaml las siguientes etiquetas al servicio pulse

labels:

- traefik.enable=true

- traefik.http.routers.pulse.rule=Host(`pulse.dominio.com`)

- traefik.http.routers.pulse.tls=true

- traefik.http.routers.pulse.tls.certresolver=letsencrypt

- traefik.http.services.pulse.loadbalancer.server.port=7655Solo IPs Privadas

Para permitir el acceso solo desde redes privadas, modifica en la sección de «labels» del fichero docker-compose.yml, para añadir la siguiente linea y configurar el «middleware» «privateIPs@file»

- traefik.http.routers.pulse.middlewares=privateIPs@fileAutenticar con Microsoft Entra ID

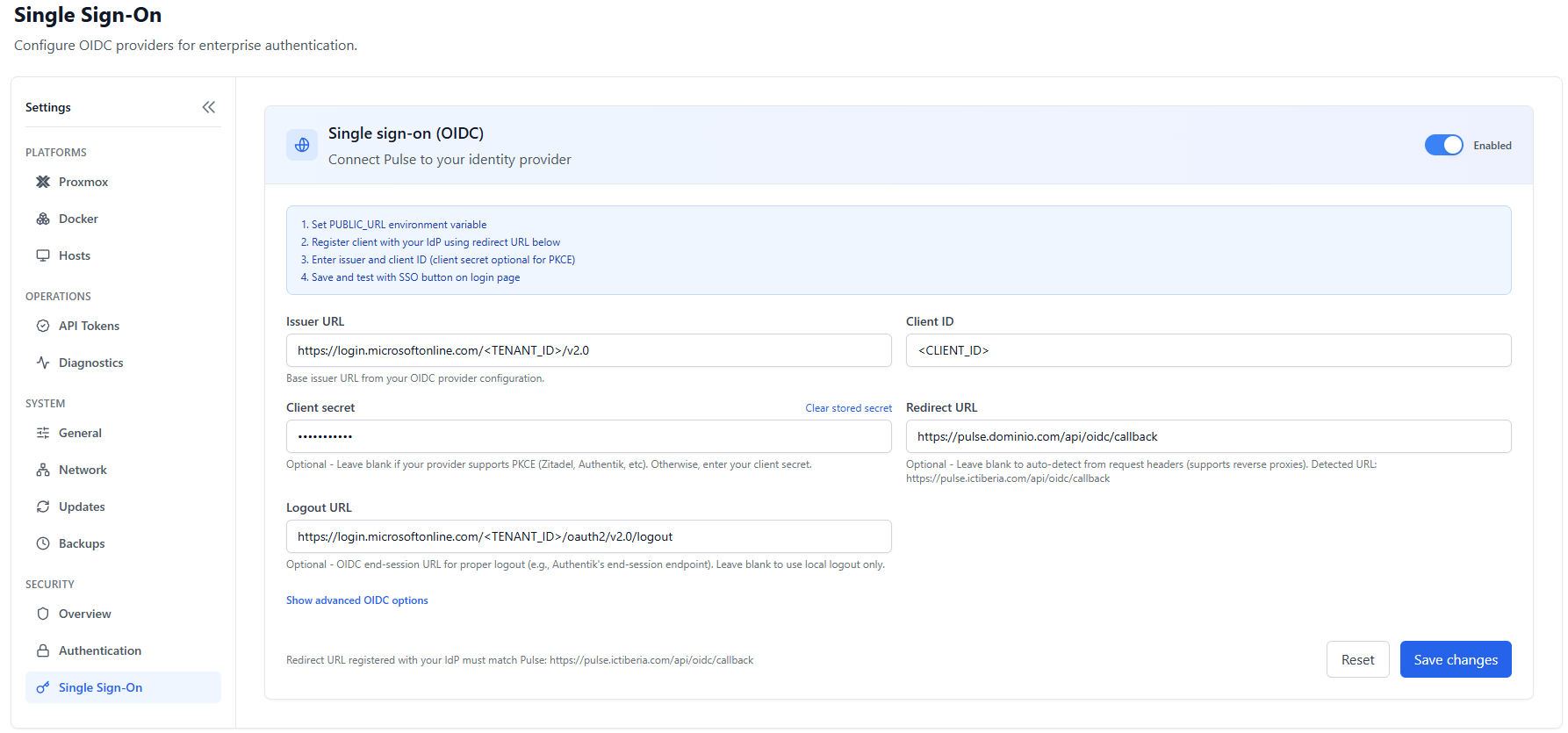

Esta aplicación permite configurar "Single Sign On" OIDC

Microsoft Entra ID

-

En Azure Portal → Entra ID → App registrations → New registration:

-

Nombre:

Pulse. -

Tipo de cuentas: Single tenant (o multi-tenant si quieres).

-

Redirect URI:

https://pulse.dominio.com/api/oidc/callback -

Guarda el Application (Client) ID y el Directory (Tenant) ID.

-

-

En Certificates & secrets → New client secret: genera uno nuevo y copia su valor.

-

En Authentication:

-

Asegúrate de que “ID tokens (used for implicit and hybrid flows)” está habilitado.

-

(Opcional) marca “Logout URL” con

https://login.microsoftonline.com/<TENANT_ID>/oauth2/v2.0/logout.

-

Pulse

En los "settings" de la aplicación selecciona Single Sing-On

Lo valores a rellenar son:

| Campo | Qué poner (para Entra ID) | Notas |

|---|---|---|

| Issuer URL | https://login.microsoftonline.com/<TENANT_ID>/v2.0 |

Es la “Issuer” OIDC base de tu directorio. |

| Client ID | El Application (Client) ID de la app registrada en Entra ID | Se obtiene en App registrations → Overview. |

| Client secret | El Client Secret Value generado en Certificates & Secrets | Obligatorio si no usas PKCE (Pulse aún no implementa PKCE con Entra). |

| Redirect URL | https://pulse.dominio.com/api/oidc/callback |

Debe coincidir exactamente con la URL configurada en Entra ID (“Web redirect URI”). |

| Logout URL | https://login.microsoftonline.com/<TENANT_ID>/oauth2/v2.0/logout |

Opcional, permite cerrar sesión globalmente en Microsoft. |