Wireguard

WireGuard® es una VPN extremadamente simple pero rápida y moderna que utiliza criptografía de última generación. Su objetivo es ser más rápido, más simple, más eficiente y más útil que IPsec, evitando al mismo tiempo el enorme dolor de cabeza. Pretende tener un rendimiento considerablemente mayor que OpenVPN. WireGuard está diseñado como una VPN de uso general para ejecutarse tanto en interfaces integradas como en supercomputadoras, apta para muchas circunstancias diferentes. Lanzado inicialmente para el kernel de Linux, ahora es multiplataforma (Windows, macOS, BSD, iOS, Android) y se puede implementar ampliamente. Actualmente se encuentra en pleno desarrollo, pero ya podría considerarse como la solución VPN más segura, más fácil de usar y más sencilla de la industria.

Enlaces

Requisitos

- Docker instalado siguiendo los pasos de instalar

- Portainer configurado siguiendo los pasos de instalar portainer.

- NGINX Proxy manager siguiendo los pasos de instalar NGINX Proxy Manager. (opcional)

- Traefik configurado siguiendo los pasos de instalar Traefik. (opcional)

- Redirección puerto UDP/51820 hacia servidor Docker

Instalación en Docker

Nota: en debian asegurar que el servidor permita el reenvío de IP

Abrir /etc/sysctl.conf y descomentar estas líneas:

net.ipv4.ip_forward=1

net.ipv6.conf.all.forwarding=1Después ejecutar:

sudo sysctl -pImagen

Repositorio de Docker Hub: weejewel/wg-easy - Docker Image

Directorio de datos

mkdir -pv $HOME/docker_volumes/wg-easy/configPortainer- Nuevo «stack»

Add a new stack – Portainer Documentation

Web editor

En Portainer «Stack» agregamos nuevo usando el editor WEB pegando el contenido del fichero «docker-compose.yml» y el contenido del fichero de variables

Fichero de variables «.env»

DOCKER_DATA_DIR=/home/"mi_usuario"/docker_volumes

DOMAIN="mi_dominio.com"

PASSWORD_HASH=$$2b$$12$$coPqCsPtcFO.Ab99xylBNOW4.Iu7OOA2/ZIboHN6/oyxca3MWo7fW

WG_HOST=wireguard.$DOMAINdominio.com

LANG=es

UI_TRAFFIC_STATS=true

UI_CHART_TYPE=1

WG_ENABLE_ONE_TIME_LINKS=true

# Variables opcionales con los valores por defecto asignados

WG_PORT=51820

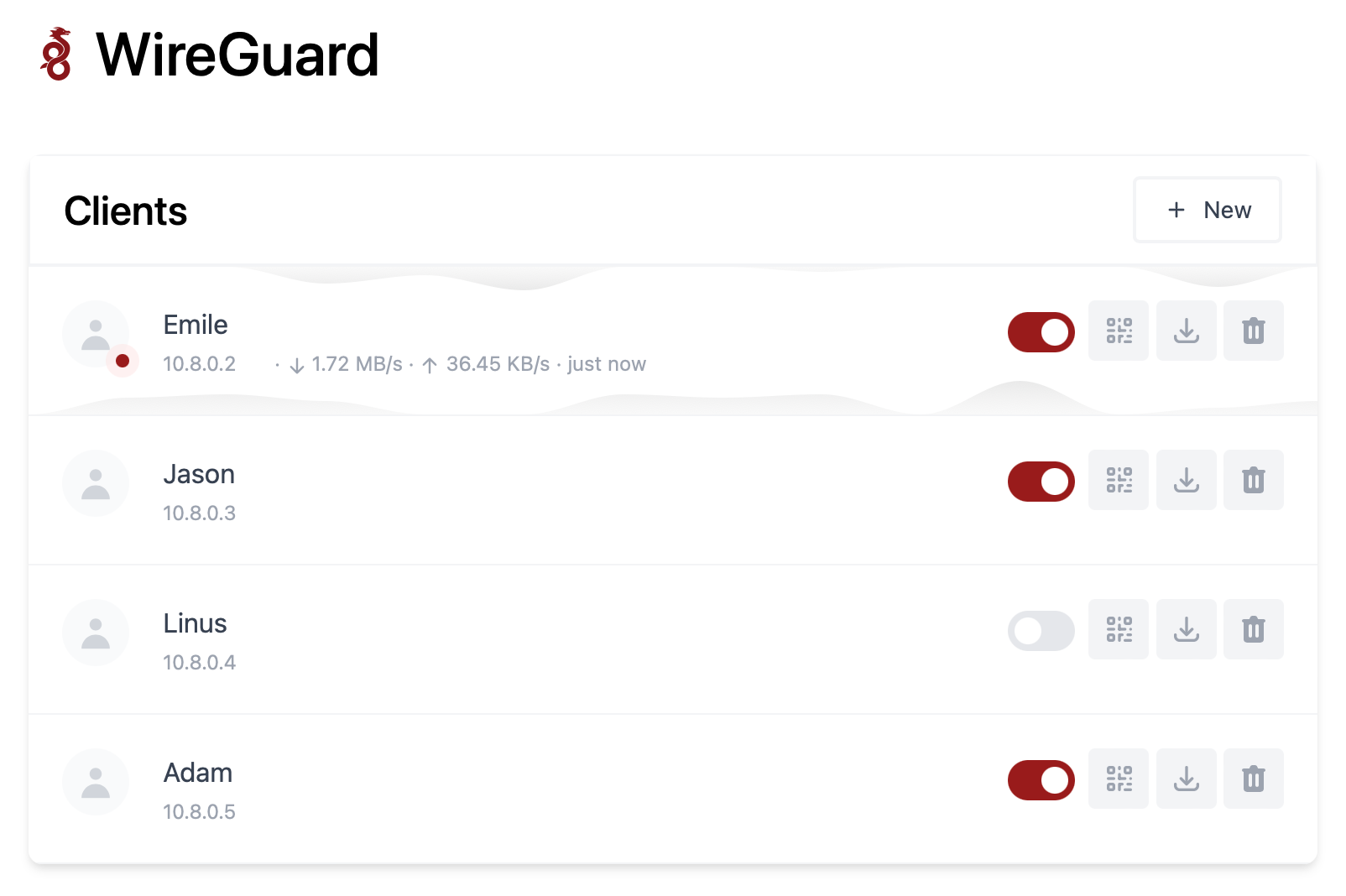

WG_DEFAULT_ADDRESS=10.8.0.x

WG_DEFAULT_DNS=1.1.1.1

WG_ALLOWED_IPS=0.0.0.0/0Para generar un "hash" de contraseña bcrypt usando docker, ejecuta el siguiente comando:

docker run ghcr.io/wg-easy/wg-easy wgpw YOUR_PASSWORD

PASSWORD_HASH='$2b$12$coPqCsPtcFO.Ab99xylBNOW4.Iu7OOA2/ZIboHN6/oyxca3MWo7fW'No uses las comillas simples. Reemplaza cada símbolo $ por dos $$. Por ejemplo: $$2b$$12$$coPqCsPtcFO.Ab99xylBNOW4.Iu7OOA2/ZIboHN6/oyxca3MWo7fW

Fichero docker-compose.yml

services:

wg-easy:

image: ghcr.io/wg-easy/wg-easy

container_name: wg-easy

restart: unless-stopped

env_file: stack.env

cap_add:

- NET_ADMIN

- SYS_MODULE

env_file: stack.env

volumes:

- $DOCKER_DATA_DIR/wg-easy/config:/etc/wireguard

sysctls:

- net.ipv4.ip_forward=1

- net.ipv4.conf.all.src_valid_mark=1

ports:

- 51820:51820/udp

- 51821:51821/tcp

volumes:

- config:/etc/wireguard

networks:

- proxy

volumes:

config:

networks:

proxy:

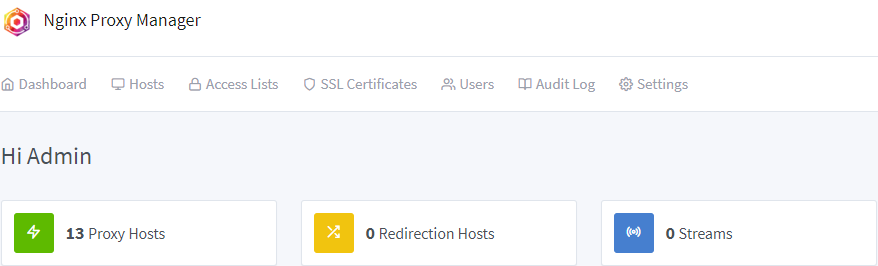

external: trueEn este punto ya puedes ir a http://my.docker.IP:51821 y empezar a crear "Proxy hosts", usuarios, listas de acceso, certificados, etc....

Publicando WEB de gestión detrás de un proxy

Crear registro DNS

En el proveedor que aloja el servidor DNS público, crear un registro DNS que resuelva la IP pública que llega al Proxy hacia un nombre del estilo "wireguard.domain.com"

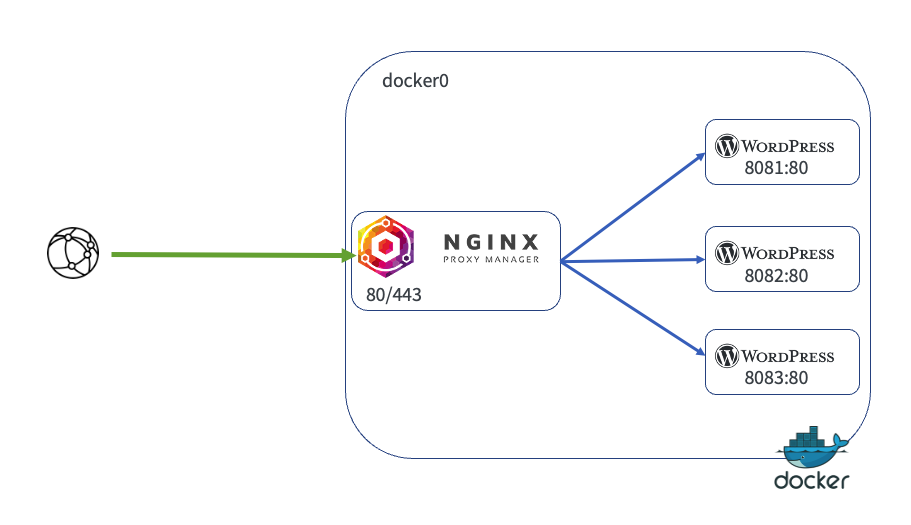

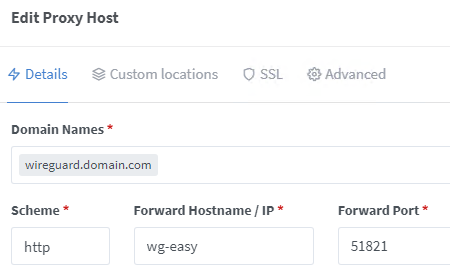

NGINX proxy

Para publicar el contenedor detrás de NGINX proxy, como el stack está en la red proxy solo deberás añadircrear alun finalnuevo del fichero "docker-compose.yml" lo siguiente:host

networks:

default:

external: true

name: proxyCrear un nuevo "proxy host"

Añade un nuevo proxy host con el nombre de dominio creado en el paso anterior redirigido hacia el nombre del contenedor y el puerto 51821:

Traefik

Para publicar el contenedor detrás del proxy Traefik, deberás añadir al final del fichero "docker-compose. yml"yamllolas siguiente:siguientes etiquetas al servicio wg-easy

networks:

- traefik_public labels:

- traefik.enable=true

- traefik.http.routers.wireguard.rule=Host(`$WG_HOST`)

- traefik.http.routers.wireguard.tls=true

- traefik.http.routers.wireguard.tls.certresolver=letsencrypt

- traefik.http.services.wireguard.loadbalancer.server.port=51821

networks:

traefik_public:

external: trueProtegiendo con "Authelia"

Para proteger el contenedor con doble factor de autenticación con "Authelia", modifica en la sección de «labels» del fichero docker-compose.yml, para añadir la siguiente linea y configurar el «middleware» «authelia@file»

- traefik.http.routers.wireguard.middlewares=authelia@fileSolo IPs Privadas

Para permitir el acceso solo desde redes privadas, modifica en la sección de «labels» del fichero docker-compose.yml, para añadir la siguiente linea y configurar el «middleware» «privateIPs@file»

- traefik.http.routers.wireguard.middlewares=privateIPs@file