Vaultwarden

Implementación alternativa de la API del servidor Bitwarden escrita en Rust y compatible con clientes Bitwarden, perfecta para implementaciones autohospedadas donde ejecutar el servicio oficial con muchos recursos puede no ser ideal.

Enlaces

Requisitos

- Docker o Podman instalado siguiendo los pasos de instalar

- Portainer configurado siguiendo los pasos de instalar portainer.

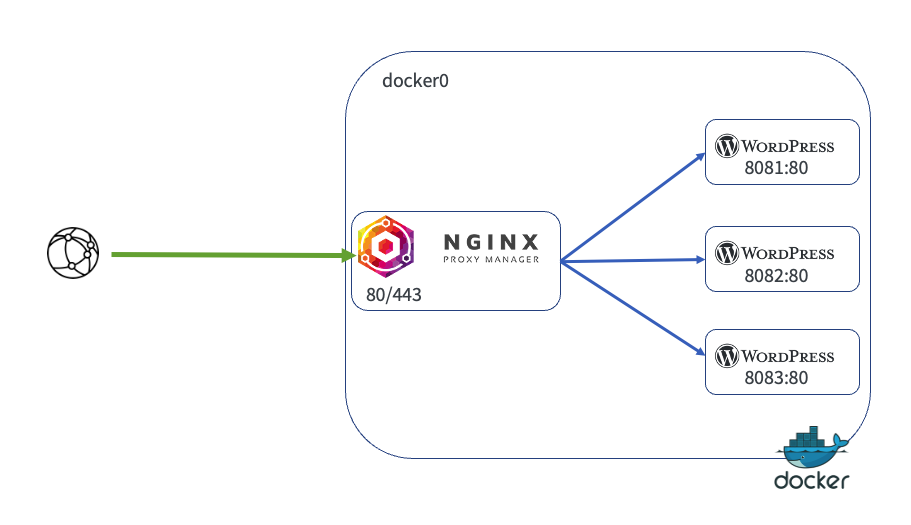

- NGINX Proxy manager siguiendo los pasos de instalar NGINX Proxy Manager. (opcional)

- Traefik configurado siguiendo los pasos de instalar Traefik. (opcional)

- Authelia configurado siguiendo los pasos de instalar Authelia. (opcional)

- Authelia configurado siguiendo los pasos de instalar Authelia. (opcional)

Imagen

Repositorio de Docker Hub: vaultwarden/server - Docker Image | Docker Hub

#Para Docker

sudo docker pull vaultwarden/server

#Para Podman

sudo podman pull docker.io/vaultwarden/serverDirectorio de datos

mkdir -pv $CONTAINERDIR/vaultwardenPortainer- Nuevo «stack»

Add a new stack – Portainer Documentation

Web editor

En Portainer «Stack» agregamos nuevo usando el editor WEB pegando el contenido del fichero «docker-compose.yml» y el contenido del fichero de variables

Fichero de variables «.env»

TZ=$TZ

DOMAIN=https://vaultwarden.yourdomain.com

LOGIN_RATELIMIT_MAX_BURST=10

LOGIN_RATELIMIT_SECONDS=60

ADMIN_RATELIMIT_MAX_BURST=10

ADMIN_RATELIMIT_SECONDS=60

ADMIN_TOKEN=GeneraUnTokenComplicado

SENDS_ALLOWED=true

EMERGENCY_ACCESS_ALLOWED=true

WEB_VAULT_ENABLED=true

SIGNUPS_ALLOWED=false

SIGNUPS_VERIFY=true

SIGNUPS_VERIFY_RESEND_TIME=3600

SIGNUPS_VERIFY_RESEND_LIMIT=5

SIGNUPS_DOMAINS_WHITELIST=yourdomainhere.com,anotherdomain.com

SMTP_HOST=$SMTP_HOST

SMTP_FROM=$SMTP_FROM

SMTP_FROM_NAME=Vaultwarden

SMTP_SECURITY=starttls

SMTP_PORT=$SMTP_PORT

SMTP_USERNAME=$SMTP_USER

SMTP_PASSWORD=$SMTP_PASSWORDFichero docker-compose.yml

services:

vaultwarden:

image: docker.io/vaultwarden/server

container_name: vaultwarden

env_file: stack.env

restart: unless-stopped

volumes:

- $CONTAINERDIR/vaultwarden:/data

ports:

- 9445:80En este punto ya puedes ir a http://my.docker.ip.address:9445

Publicando detrás de un proxy

Crear registro DNS

En el proveedor que aloja el servidor DNS público, crear un registro DNS que resuelva la IP pública que llega al Proxy hacia un nombre del estilo "vaultwarden.domain.com"

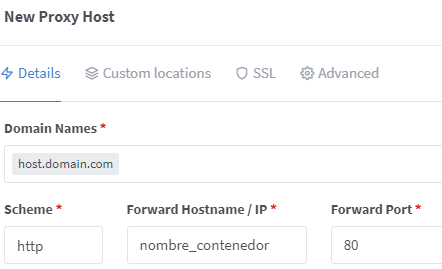

NGINX proxy

Para publicar el contenedor detrás de NGINX proxy, deberás añadir al final del fichero "docker-compose.yml" lo siguiente:

networks:

default:

external: true

name: proxyCrear un nuevo "proxy host"

Añade un nuevo proxy host con el nombre de dominio creado en el paso anterior redirigido hacia el nombre del contenedor y el puerto que use:

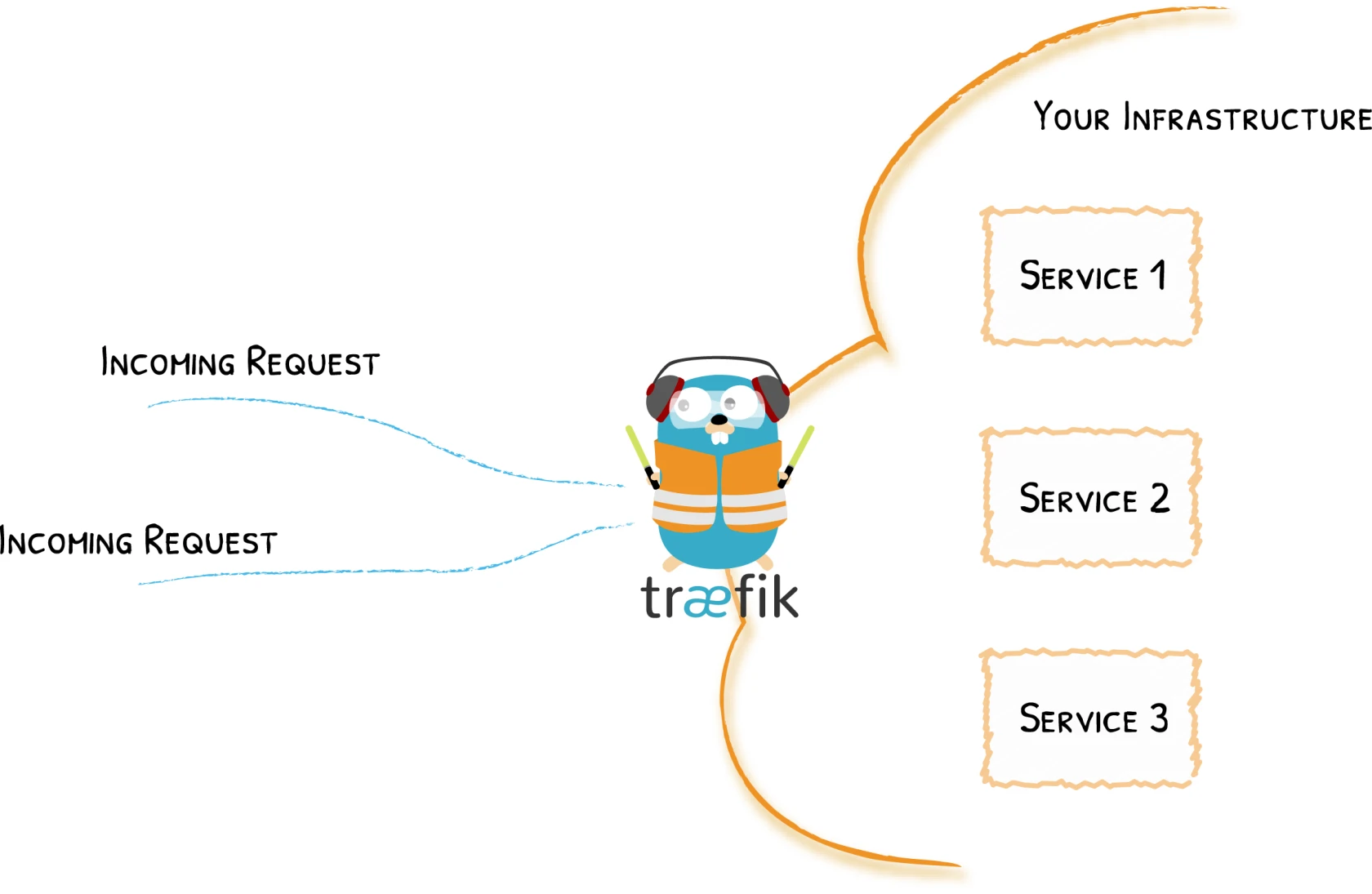

Traefik

Para publicar el contenedor detrás del proxy Traefik, deberás añadir al final del fichero "docker-compose.yml" lo siguiente:

networks:

- traefik_public

labels:

- traefik.enable=true

- traefik.http.routers.vaultwarden.tls=true

- traefik.http.routers.vaultwarden.tls.certresolver=letsencrypt

- traefik.http.routers.vaultwarden.rule=Host(`vaultwarden.dominio.com`)

- traefik.http.services.vaultwarden.loadbalancer.server.port=80

networks:

traefik_public:

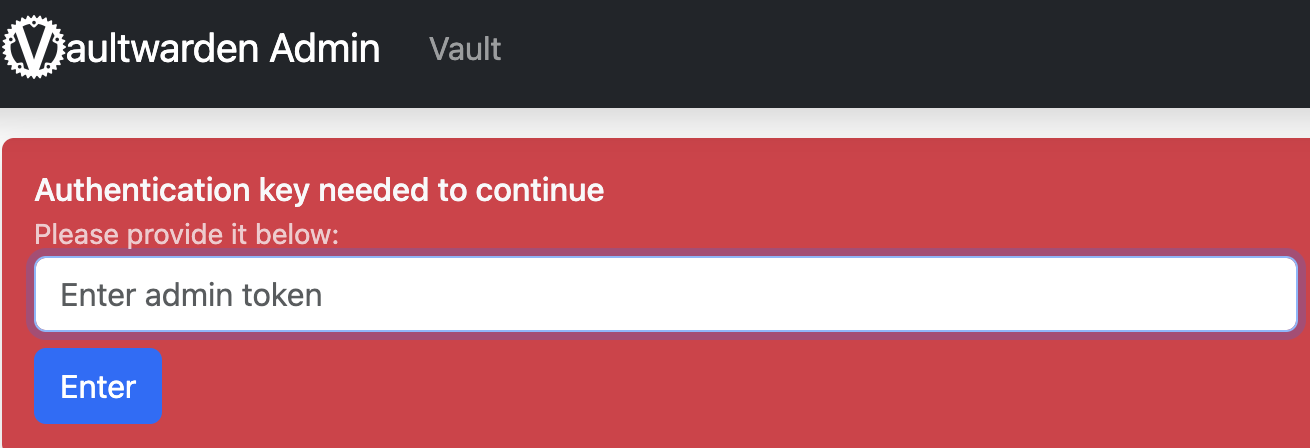

external: trueEn este punto ya puedes ir a https://vaultwarden.dominio.com/admin para hacer cambios en la configuración. Usa el admin Token

Enabling admin page · dani-garcia/vaultwarden Wiki · GitHub

Una vez que hagas cambios en esta página se creará el fichero "$DOCKERDIR/vaultwarden/config.json"

Generamos un token mas seguro que el de texto plano generado anteriormente.

echo -n "MySecretPassword" | argon2 "$(openssl rand -base64 32)" -e -id -k 65540 -t 3 -p 4

# Output: $argon2id$v=19$m=65540,t=3,p=4$bXBGMENBZUVzT3VUSFErTzQzK25Jck1BN2Z0amFuWjdSdVlIQVZqYzAzYz0$T9m73OdD2mz9+aJKLuOAdbvoARdaKxtOZ+jZcSL9/N0La salida del comando anterior la incluiremos en el fichero "$DOCKERDIR/vaultwarden/config.json" sustituyendo el token anterior

"admin_token": "$argon2id$v=19$m=65540,t=3,p=4$bXBGMENBZUVzT3VUSFErTzQzK25Jck1BN2Z0amFuWjdSdVlIQVZqYzAzYz0$T9m73OdD2mz9+aJKLuOAdbvoARdaKxtOZ+jZcSL9/N0",Después de reiniciar el contenedor ya podremos acceder con la nueva contraseña "MySecretPassword"