Netbox

Netbox is an IP address management (IPAM) and data center infrastructure management (DCIM) tool. Initially conceived by the network engineering team at DigitalOcean, NetBox was developed specifically to address the needs of network and infrastructure engineers. It is intended to function as a domain-specific source of truth for network operations.

Enlaces

Enterprise-Grade, SaaS Network Source of Truth | NetBox Labs

Requisitos

- Docker o Podman instalado siguiendo los pasos

dede instalar - Portainer configurado siguiendo los pasos

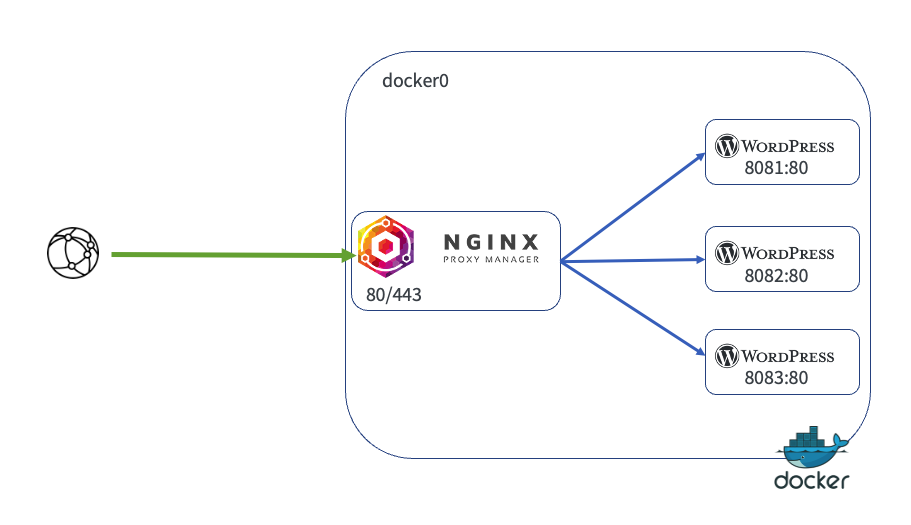

dede instalar portainer. - NGINX Proxy manager siguiendo los pasos de

instalarinstalar NGINX Proxy Manager. (opcional) - Traefik configurado siguiendo los pasos de

Authelia configurado siguiendo los pasos deinstalar Authelia. (opcional)

Imagen

Repositorio de Docker Hub: linuxserver/netbox - Docker Image | Docker Hub

Directorio de datos

sudo mkdir -pv $CONTAINERDIR/netbox/{netbox_config,pg_data,redis_data}Portainer- Nuevo «stack»

Add a new stack – Portainer Documentation

Web editor

En Portainer «Stack» agregamos nuevo usando el editor WEB pegando el contenido del fichero «docker-compose.yml» y el contenido del fichero de variables

Fichero de variables «.env»

# POSTGRES

POSTGRES_PASSWORD=#Genera contraseña

POSTGRES_DB=netbox

POSTGRES_USER=netbox

# Netbox

PUID=1000

PGID=1000

TZ=Europe/Madrid

SUPERUSER_EMAIL=admin@$DOMAIN

SUPERUSER_PASSWORD=#Genera contraseña

ALLOWED_HOST=netbox.$DOMAIN

DB_NAME=$POSTGRES_DB

DB_USER=$POSTGRES_USER

DB_PASSWORD=$POSTGRES_PASSWORD

DB_HOST=netbox-db

DB_PORT=5432

REDIS_HOST=netbox-redis

REDIS_PORT=6379

REDIS_DB_TASK=0

REDIS_DB_CACHE=1Fichero docker-compose.yml

services:

netbox-db:

image: docker.io/postgres:15

container_name: netbox-postgres

env_file: stack.env

restart: unless-stopped

volumes:

- $CONTAINERDIR/netbox/pg_data:db:/var/lib/postgresql/data

networks:

- backend

netbox-redis:

image: redis

container_name: netbox-redis

user: 1000:1000

command: redis-server

restart: alwaysunless-stopped

volumes:

- /var/data/netbox/redis_data:redis:/data

networks:

- backend

netbox:

image: lscr.io/linuxserver/netbox

container_name: netbox

env_file: stack.env

volumes:restart: - $CONTAINERDIR/netbox/netbox_config:/configunless-stopped

ports:

- 8000:8000

depends_on:

- netbox-db

- netbox-redis

restart:volumes:

unless-stopped- config:/config

networks:

- backend

- proxy

volumes:

db:

redis:

config:

networks:

backend:

proxy:

external: trueEn este punto ya puedes ir a http://my.docker.ip.address

Publicando detrás de un proxy

Crear registro DNS

En el proveedor que aloja el servidor DNS público, crear un registro DNS que resuelva la IP pública que llega al Proxy hacia un nombre del estilo "host.domain.com"

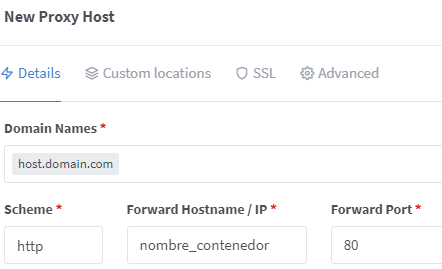

NGINX proxy

Para publicar el contenedor detrás de de NGINX proxy, deberás añadir al final del fichero "docker-compose.yml" lo siguiente:

networks:

default:

external: true

name: proxyCrear un nuevo "proxy host"

Añade un nuevo proxy host con el nombre de dominio creado en el paso anterior redirigido hacia el nombre del contenedor y el puerto que use:

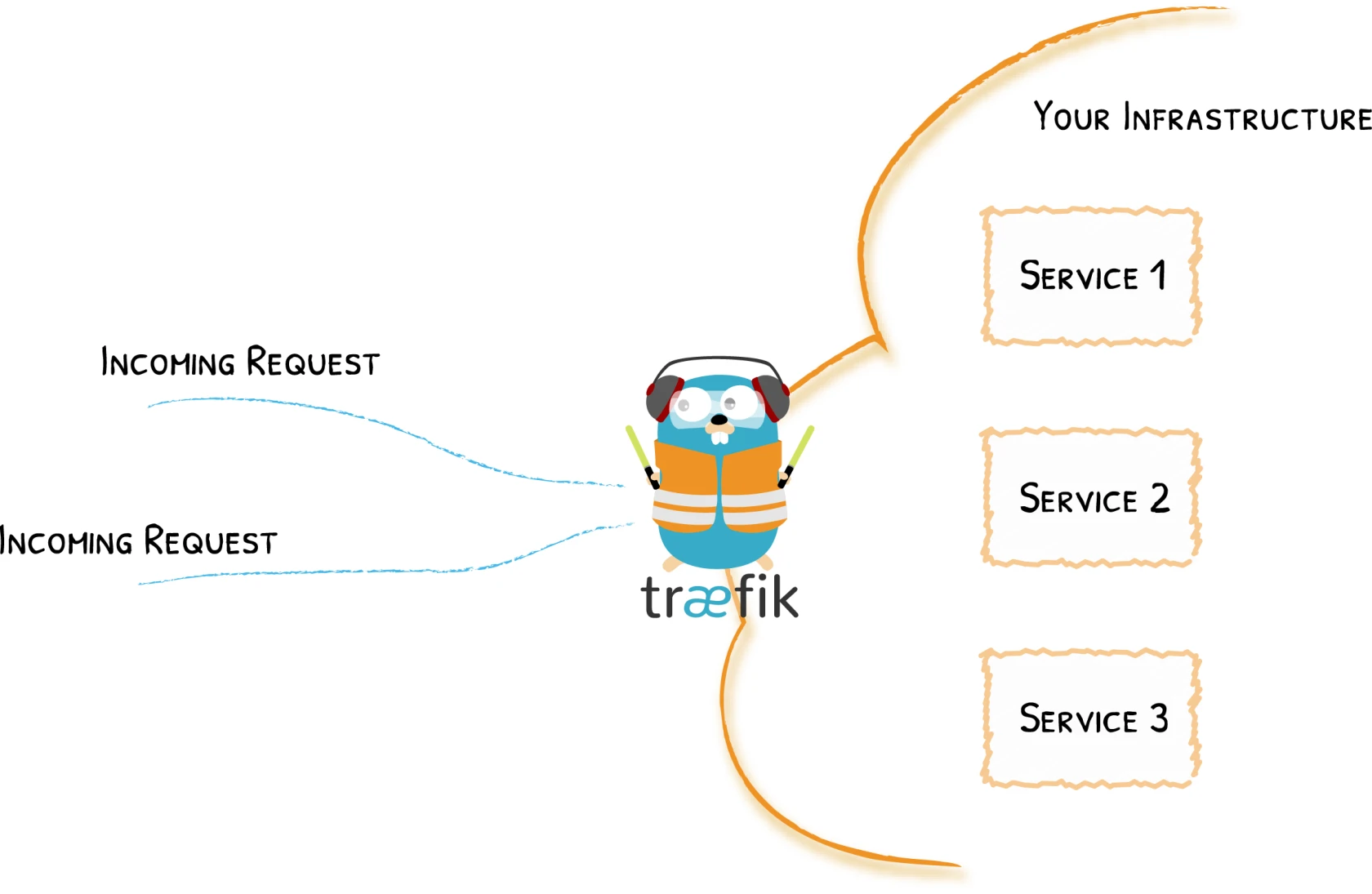

Traefik

Para publicar el contenedor detrás del proxy proxy Traefik, deberás añadir al final del fichero "docker-compose.yml" lo siguiente:

networks:

- backend

- traefik_public

labels:

- traefik.enable=true

- traefik.http.routers.netbox.rule=Host(`netbox.$DOMAIN`)

- traefik.http.routers.netbox.tls=true

- traefik.http.routers.netbox.tls.certresolver=letsencrypt

- traefik.http.services.netbox.loadbalancer.server.port=8000

networks:

backend:

traefik_public:

external: trueProtegiendo con "Authelia"

Para proteger el contenedor con doble factor de autenticación con "Authelia", modifica en la sección de «labels» del fichero fichero docker-compose.yml, para añadir la siguiente linea y configurar el «middleware» «authelia@file»

- traefik.http.routers.netbox.middlewares=authelia@fileSolo IPs Privadas

Para permitir el acceso solo desde redes privadas, modifica en la sección de «labels» del fichero fichero docker-compose.yml, para añadir la siguiente linea y configurar el «middleware» «privateIPs@file»

- traefik.http.routers.netbox.middlewares=privateIPs@file