Linkwarden

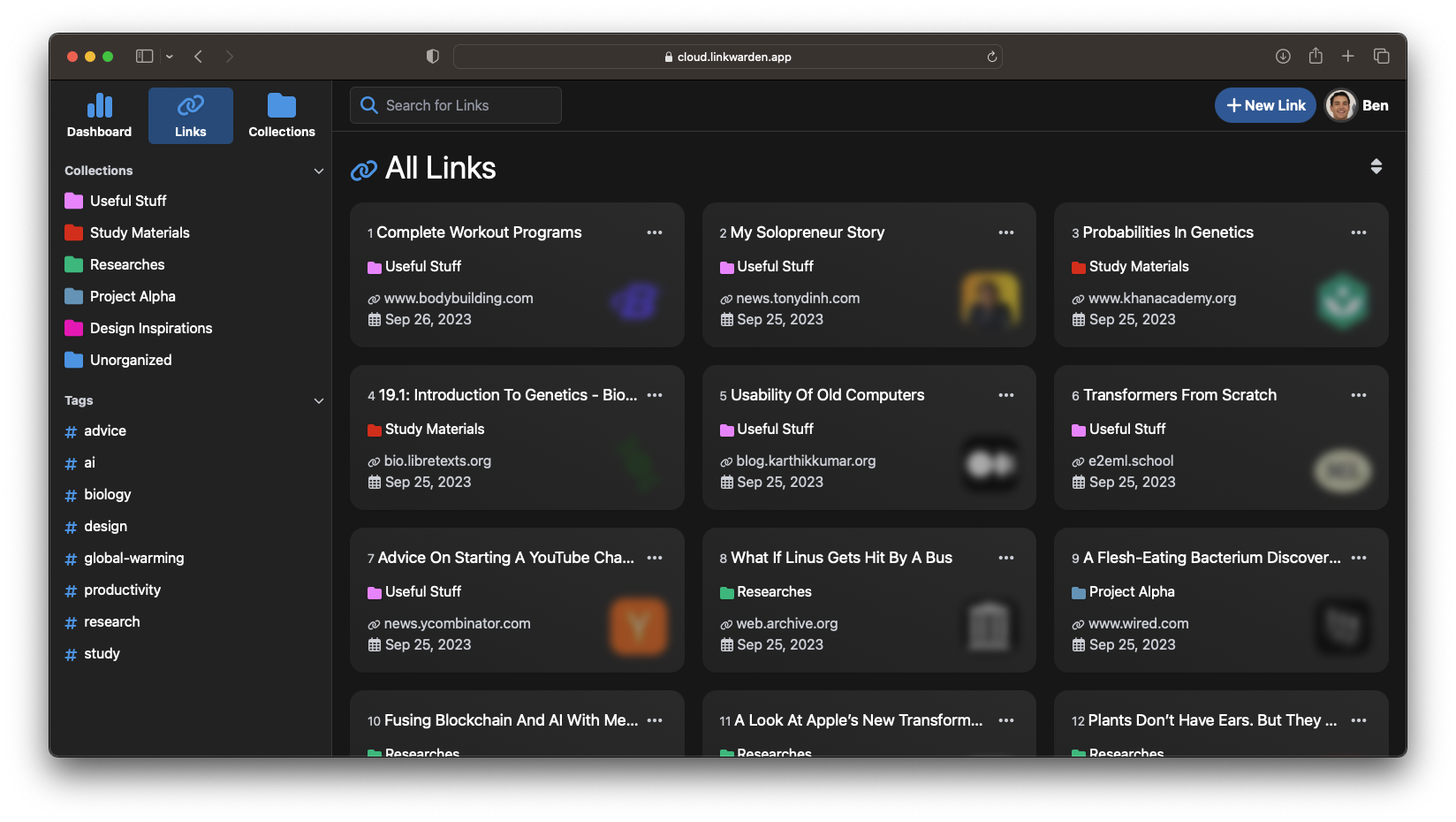

Gestor de marcadores colaborativo de código abierto para recopilar, organizar y preservar páginas web

Gestor de marcadores colaborativo de código abierto para recopilar, organizar y preservar páginas web

Enlaces

https://github.com/linkwarden/linkwarden

https://docs.linkwarden.app/self-hosting/installation

Requisitos

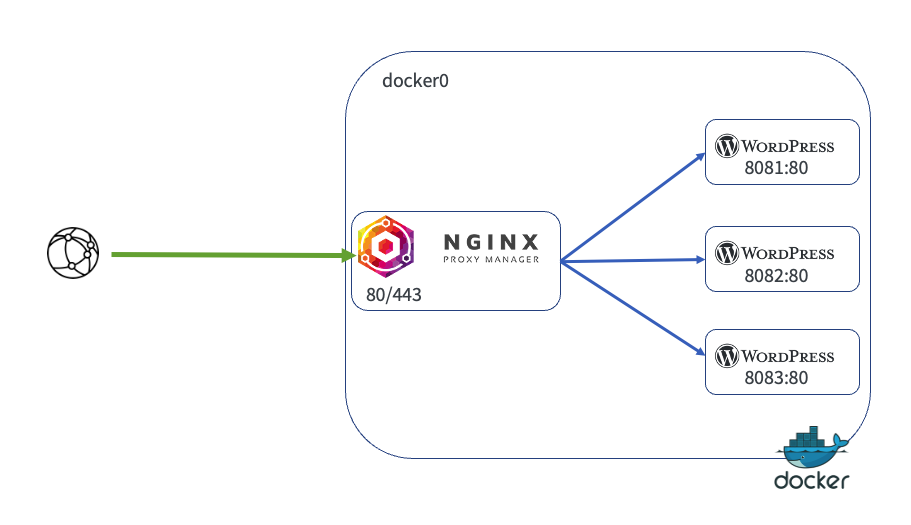

- Docker instalado siguiendo los pasos de instalar

- Portainer configurado siguiendo los pasos de instalar portainer.

- NGINX Proxy manager siguiendo los pasos de instalar NGINX Proxy Manager. (opcional)

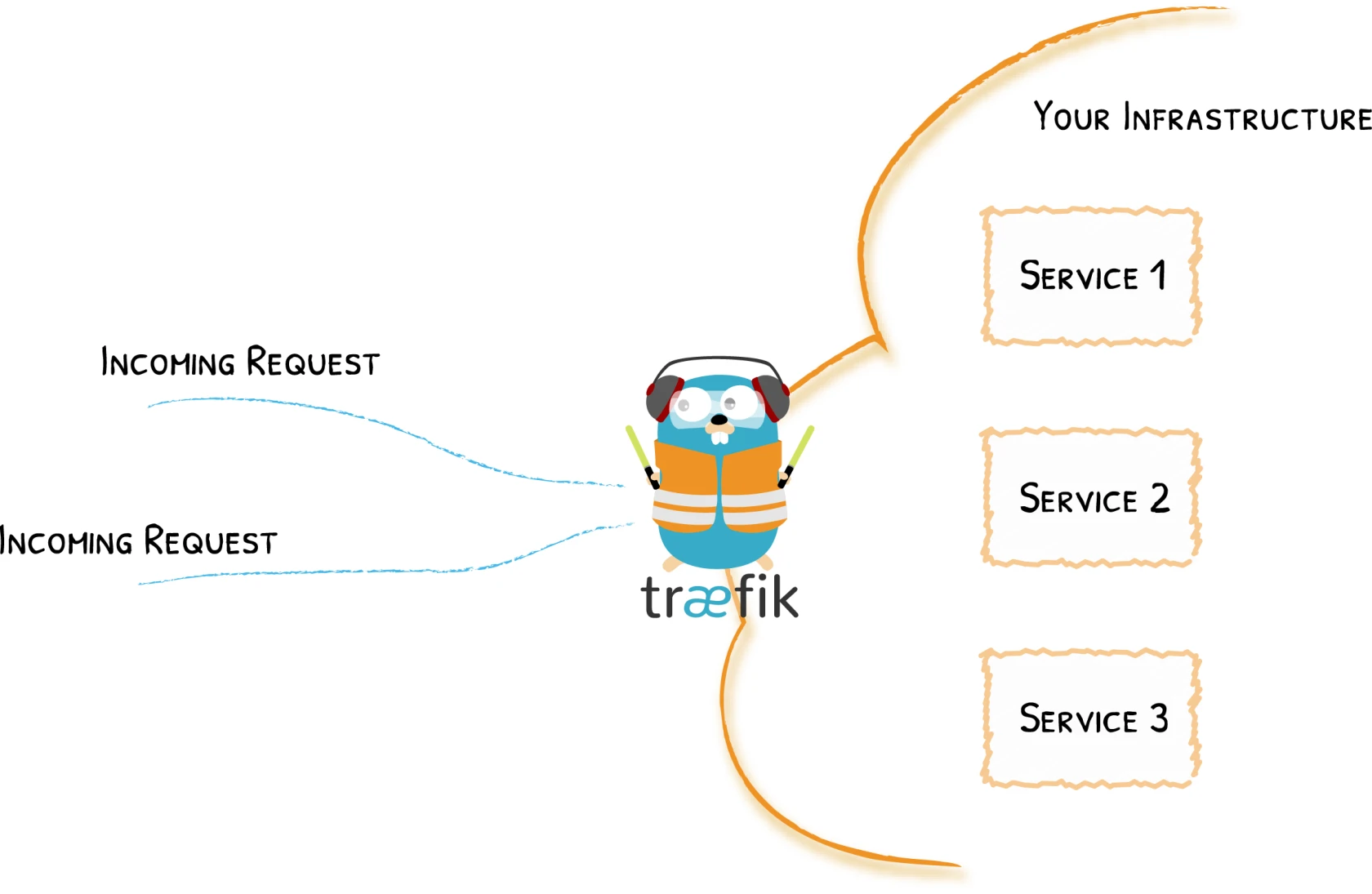

- Traefik configurado siguiendo los pasos de instalar Traefik. (opcional)

Imagen

Repositorio github: https://github.com/linkwarden/linkwarden/pkgs/container/linkwarden

Portainer- Nuevo «stack»

Add a new stack – Portainer Documentation

Web editor

En Portainer «Stack» agregamos nuevo usando el editor WEB pegando el contenido del fichero «docker-compose.yml» y el contenido del fichero de variables

Fichero de variables

NEXTAUTH_URL=http://linkwarden.dominio.com:3000/api/v1/auth

NEXTAUTH_SECRET=qQ!o@PPJ8B^^9Q

POSTGRES_PASSWORD=VrX^n^r67H35Ta

DATABASE_URL=postgresql://postgres:${POSTGRES_PASSWORD}@postgres:5432/postgres

# Deshabilita el registro

NEXT_PUBLIC_DISABLE_REGISTRATION=true

# Habilita el inicio de sesion un usarios de Azure AD

NEXT_PUBLIC_AZURE_AD_ENABLED=true

AZURE_AD_CLIENT_ID=

AZURE_AD_CLIENT_SECRET=

AZURE_AD_TENANT_ID=Fichero docker-compose

services:

postgres:

image: postgres

container_name: linkwarden-db

env_file: stack.env

restart: unless-stopped

volumes:

- db:/var/lib/postgresql/data

networks:

- backend

linkwarden:

image: ghcr.io/linkwarden/linkwarden

container_name: linkwarden

env_file: stack.env

restart: unless-stopped

depends_on:

- postgres

ports:

- 3000:3000

volumes:

- data:/data/data

networks:

- backend

- proxy

volumes:

data:

db:

networks:

backend:

proxy:

external: trueEn este punto ya puedes ir a http://my.docker.ip.address:3000

Publicando detrás de un proxy

Crear registro DNS

En el proveedor que aloja el servidor DNS público, crear un registro DNS que resuelva la IP pública que llega al Proxy hacia un nombre del estilo "host.domain.com"

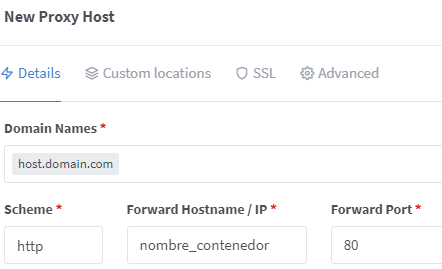

NGINX proxy

Para publicar el contenedor detrás de NGINX proxy, como el stack está en la red proxy solo deberás añadircrear alun finalnuevo del fichero "docker-compose.yml" lo siguiente:host

services:

postgres:

image: postgres

container_name: linkwarden-db

env_file: stack.env

restart: always

volumes:

- $CONTAINERDIR/linkwarden/pgdata:/var/lib/postgresql/data

networks:

- backend

linkwarden:

image: ghcr.io/linkwarden/linkwarden

container_name: linkwarden

env_file: stack.env

restart: always

volumes:

- $CONTAINERDIR/linkwarden/data:/data/data

depends_on:

- postgres

networks:

- backend

- proxy

networks:

backend:

proxy:

external: trueCrear un nuevo "proxy host"

Añade un nuevo proxy host con el nombre de dominio creado en el paso anterior redirigido hacia el nombre del contenedor y el puerto que use : (http://linkwarden:3000)

Traefik

Para publicar el contenedor detrás del proxy Traefik, deberás añadir al fichero "docker-compose. yml"yamllolas siguiente:siguientes etiquetas al servicio linkwarden

services:

postgres:

image: postgres

container_name: linkwarden-db

env_file: stack.env

restart: always

volumes:

- $CONTAINERDIR/linkwarden/pgdata:/var/lib/postgresql/data

networks:

- backend

linkwarden:

image: ghcr.io/linkwarden/linkwarden

container_name: linkwarden

env_file: stack.env

restart: always

volumes:

- $CONTAINERDIR/linkwarden/data:/data/data

depends_on:

- postgres

networks:

- backend

- traefik_public labels:

- traefik.enable=true

- traefik.http.routers.linkwarden.rule=Host(`linkwarden.$DOMAIN`dominio.com`)

- traefik.http.routers.linkwarden.tls=true

- traefik.http.routers.linkwarden.tls.certresolver=letsencrypt

- traefik.http.services.linkwarden.loadbalancer.server.port=3000

networks:

backend:

traefik_public:

external: trueProtegiendo con "Authelia"

Para proteger el contenedor con doble factor de autenticación con "Authelia", modifica en la sección de «labels» del fichero docker-compose.yml, para añadir la siguiente linea y configurar el «middleware» «authelia@file»

- traefik.http.routers.linkwarden.middlewares=authelia@fileSolo IPs Privadas

Para permitir el acceso solo desde redes privadas, modifica en la sección de «labels» del fichero docker-compose.yml, para añadir la siguiente linea y configurar el «middleware» «privateIPs@file»

- traefik.http.routers.linkwarden.middlewares=privateIPs@file