Gitea

Gitea es un servidor Git ligero, autosuficiente y muy fácil de desplegar, que proporciona una interfaz web, gestión de repositorios, permisos, SSH, API, wikis y un sistema de issues. Es una alternativa mucho más ligera a GitLab

Enlaces

Requisitos

- Docker instalado

- Portainer instalado

- Proxy Inverso Traefik o NGINX Proxy Manager. Opcional pero recomendado

Imagen

Repositorio de Docker Hub: https://hub.docker.com/r/gitea/gitea

Portainer

Add a new stack – Portainer Documentation

Web editor

En Portainer «Stack» agregamos nuevo usando el editor WEB pegando el contenido del fichero «docker-compose.yml» y el contenido del fichero de variables

Variables

###############################################

# POSTGRES CONTENEDOR

###############################################

POSTGRES_USER=gitea

POSTGRES_PASSWORD=CAMBIA_ESTA_PASSWORD

POSTGRES_DB=gitea

###############################################

# DATABASE (Gitea -> Postgres)

###############################################

GITEA__database__DB_TYPE=postgres

GITEA__database__HOST=postgres:5432

GITEA__database__NAME=gitea

GITEA__database__USER=gitea

GITEA__database__PASSWD=${POSTGRES_PASSWORD}docker-compose

services:

gitea:

image: gitea/gitea:latest-rootless

container_name: gitea

restart: always

depends_on:

- postgres

ports:

- "3001:3000"

- "2222:2222"

env_file:

- stack.env

volumes:

- data:/var/lib/gitea

- config:/etc/gitea

- /etc/timezone:/etc/timezone:ro

- /etc/localtime:/etc/localtime:ro

networks:

- default

- proxy

postgres:

image: postgres:18

container_name: gitea-postgres

restart: always

env_file:

- stack.env

volumes:

- postgresql:/var/lib/postgresql

networks:

- default

volumes:

data:

config:

postgresql:

networks:

default:

name: gitea_net # red interna Gitea <-> Postgres

proxy:

external: true # compartida Proxy En este punto ya puedes ir a http://my.docker.ip.address

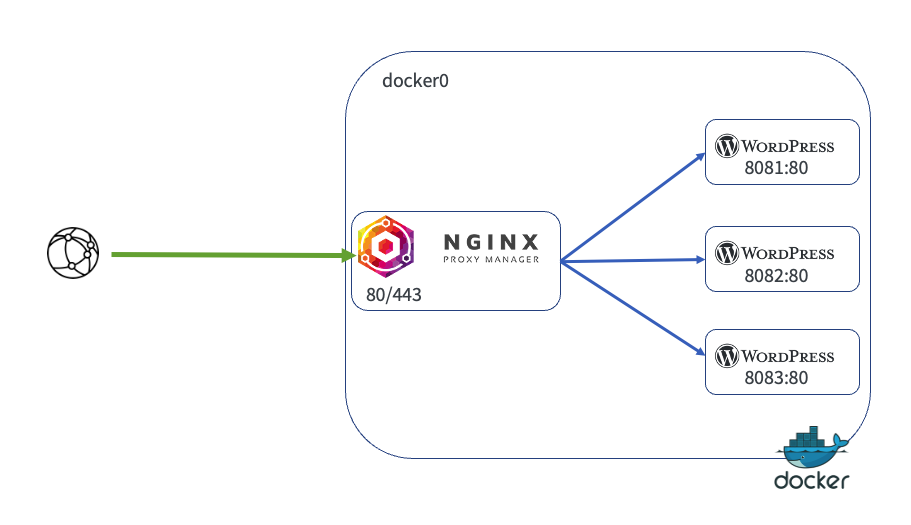

Publicando detrás de un proxy

Crear registro DNS

En el proveedor que aloja el servidor DNS público, crear un registro DNS que resuelva la IP pública que llega al Proxy hacia un nombre del estilo "host.domain.com"

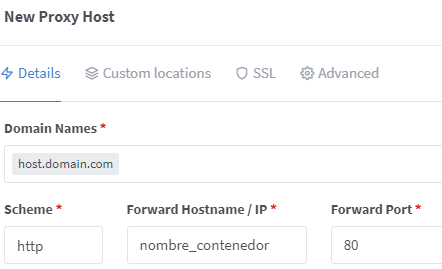

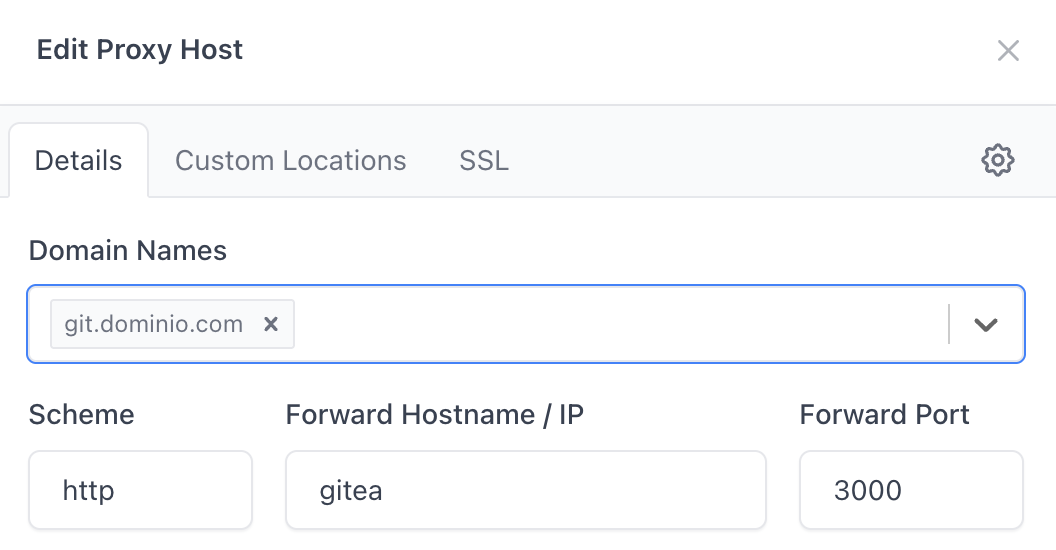

NGINX proxy

Para publicar el contenedor detrás de NGINX proxy, como el stack está en la red proxy solo deberás crear un nuevo host

Crear un nuevo "proxy host"

Añade un nuevo proxy host con el nombre de dominio creado en el paso anterior redirigido hacia el nombre del contenedor y el puerto que use:use (3000):

Traefik

Para publicar el contenedor detrás del proxy Traefik, deberás añadir al fichero docker-compose.yaml las siguientes etiquetas al servicio app

labels:

- traefik.enable=true

- traefik.http.routers.git.rule=Host(`git.dominio.com`)

- traefik.http.routers.git.tls=true

- traefik.http.routers.git.tls.certresolver=letsencrypt

- traefik.http.services.git.loadbalancer.server.port=80Solo IPs Privadas

Para permitir el acceso solo desde redes privadas, modifica en la sección de «labels» del fichero docker-compose.yml, para añadir la siguiente linea y configurar el «middleware» «privateIPs@file»

- traefik.http.routers.git.middlewares=privateIPs@fileSSO

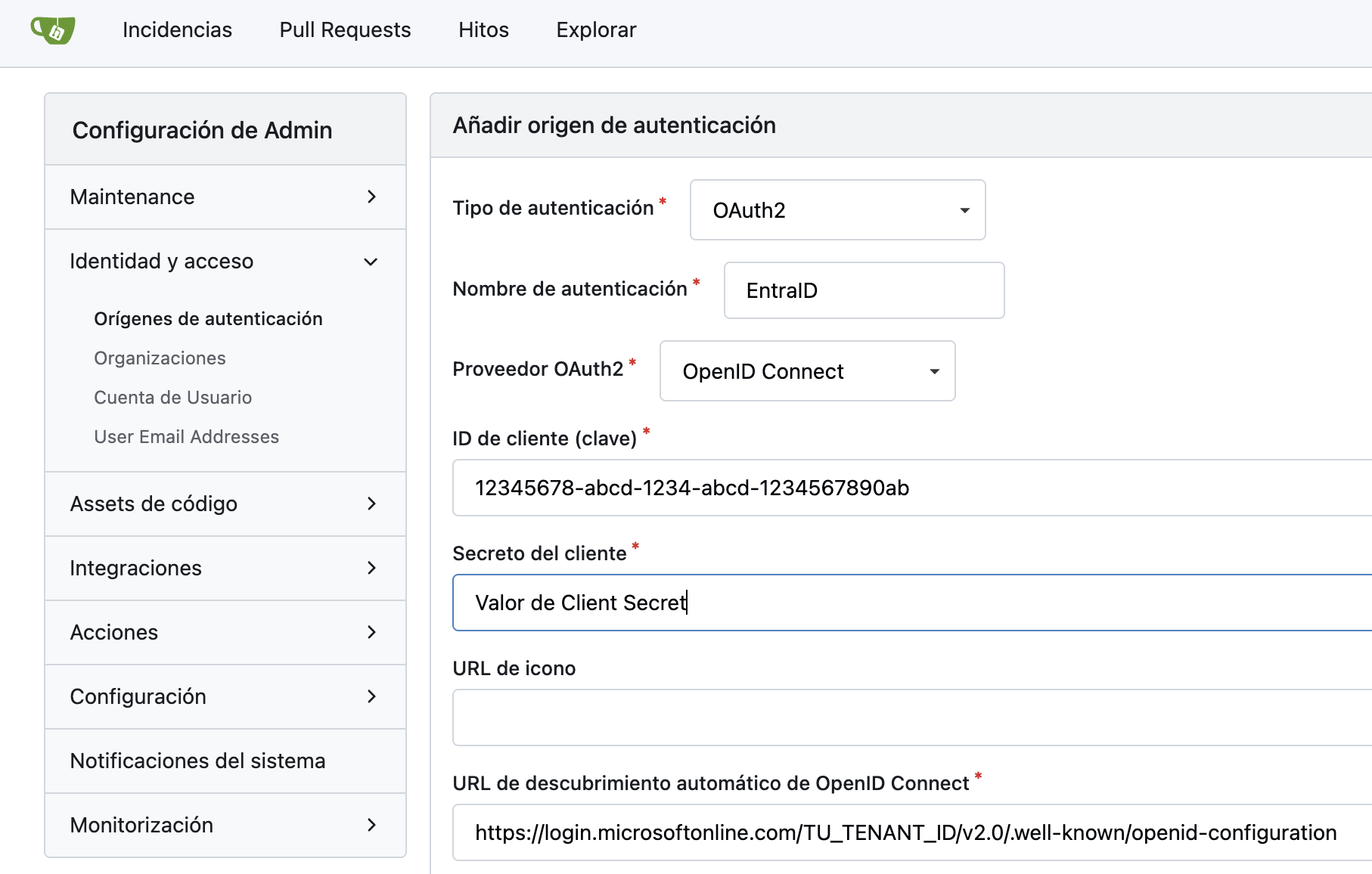

Microsoft EntraID

Cómo registrar una aplicación en Entra IDRegistro de Microsoft - Microsoft identity platform | Microsoft Learnaplicación

-

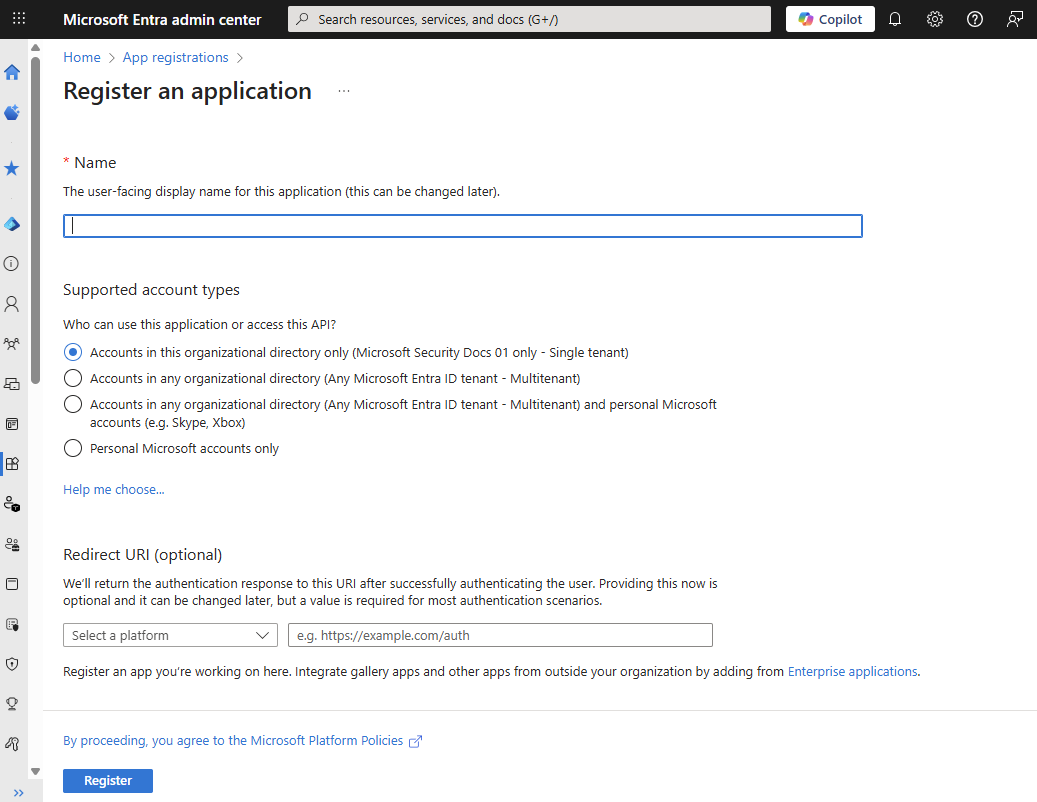

Inicie sesión en el Centro de administración de Microsoft Entra

-

Entra ID->Registros de Aplicaciones y seleccione Nuevo registro.

-

Escriba un nombre descriptivo para la aplicación.

-

En Tipos de cuenta admitidos, especifique quién puede usar la aplicación. Se recomienda seleccionar solo Cuentas en este directorio organizativo para la mayoría de las aplicaciones.

- URI de redirección:

WEB->https://git.dominio.com/user/oauth2/EntraID/callback

Secreto de aplicación

-

Seleccione Certificados y secretos>Secretos de cliente>Nuevo secreto de cliente.

-

Agregue una descripción para la clave secreta de cliente.

-

Seleccione una expiración para el secreto o especifique una duración personalizada.

-

Registre el valor del secreto de cliente para usarlo en el código de la aplicación cliente. Este valor secreto nunca se muestra de nuevo después de salir de esta página.